0x01 前言

刚过完2018年就遭受了DDOS攻击,这次攻击也是最严重的一次。我的站点只是一个小博客,被攻击并不会造成任何影响与损失,但我必须写一篇文章做个记录。

上一次被攻击是在2018年的4月10日,这天我的博客在我下班之后遭受CC与DDOS攻击,但攻击程度不高,在经过几小时与攻击者的博弈后,对方终于放弃了,期间我的站点并未中断服务。以下是这次攻击的文章:

0x02 告警与排查

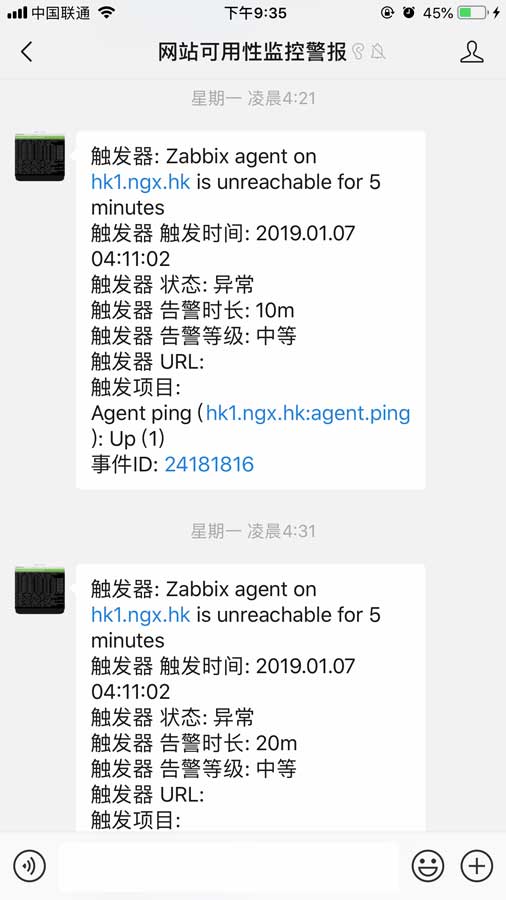

这次攻击是在1月7日凌晨4点左右开始的,当我6点半起床时发现手机里的企业微信信息数量爆表,全是网站存活和服务器失联的告警:

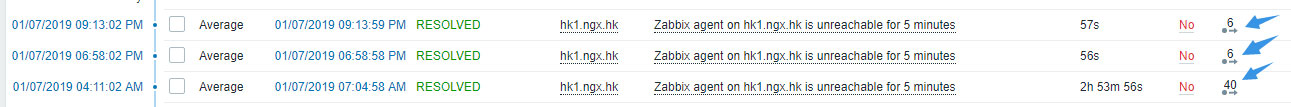

从zabbix中也可以找到告警的记录,可以服务器失联时长为2小时53分钟,期间共发出40次告警:

因为我是早上6点半起床的,所以发现服务器网络异常后随即打开电脑,正想联系服务商的时候却发现他们已经给我发来了邮件,内容如下:

Our network monitoring system has detected abnormal traffic activities from your server 146.196.55.84 (high incoming UDP traffic), as a result of which your server has now been suspended by our upstream team. Please let us know for what purposes the server is being used as well as details of the actions that were being performed in the server.

邮件中说服务器收到异常的入站UDP流量,但我的服务器上并没有运行任何需要用到UDP协议的服务,而且防火墙默认是禁止任何UDP流量传入的,有需要就得手动添加白名单。

打开电脑准备建立工单联系服务商,而此时在邮箱中发现服务商已经给我建立工单说明问题,看来我能做的只有回复邮件,说明情况了,邮件最后我还索要这次网络异常的相关信息。

0x03 异常流量

以上是本次攻击事件中流量较高的IP地址,全都是VPS服务商的IP,由此看来都是被控制的肉鸡。以下是相关流量的截图:

因相关截图涉及公司网络架构信息,已删除。

- 线路1流量峰值7.5Gbps

- 线路2流量峰值2.5Gbps

- 线路3流量峰值1.2Gbps

以下是接收到的数据包数量:

- 线路1接收数据包峰值:823kps

- 线路2接收数据包峰值:181.2kps

- 线路3接收数据包峰值:69.8kps

0x04 结语

这次攻击也有可能并不是针对我的博客,毕竟这香港的VPS服务商也是个大目标,而我的IP恰巧被选中而已。相比址下,上次的CC攻击则很有可能是针对我的博客了。

在这次遭受攻击的一瞬间,服务商的防火墙随即被触发,这也是最基本的防护,而指向我IP的所有流量都会被丢到黑洞。

什么是黑洞?简单来说就是丢包,但这个丢包有点意思。如果是我的服务器丢包,那么我肯定会收到传入的数据包,而对方则不知道我有没有收到,因为我将数据包丢掉且应答。而触发黑洞规则之后,数据包会在到达我服务器之前就被丢弃,这有可能是防火墙或抗DDOS设备的动作,因此我的服务器并不知道有数据包传入,对方也不会收到应答。于此同时,我服务器主动传出的数据包也会被丢弃,但我的服务器并不知道,直至超时。

简单来说,黑洞就是服务器前面的安全设备将和我设备有关的数据包都丢弃,且不通知我和对方。